您现在的位置是: 首页> 学无止境> PHP> PHP

ThinkPHP < 5.0.24 远程代码执行高危漏洞

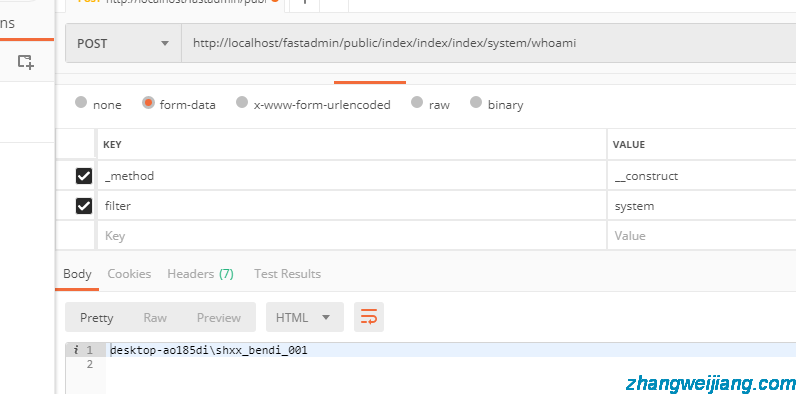

张伟江136659942042019-01-13 08:11【PHP】15737人已围观

张伟江136659942042019-01-13 08:11【PHP】15737人已围观

由于ThinkPHP5.0框架对Request类的method处理存在缺陷,导致黑客构造特定的请求,可直接GetWebShell。

影响版本

ThinkPHP 5.0系列 < 5.0.24

安全版本

ThinkPHP 5.0系列 5.0.24

ThinkPHP 5.1系列 5.1.31

1、首先从method方法入手,默认传入参数为false,相当于$_POST['_method']的值可实现对类的任意方法调用。

2、设置$_POST['_method']参数值为__construct时调用类的构造方法覆盖属性值,设置$_POST['filter']=system则$this->filter保存了全局过滤的函数,当开启debug的时候thinkphp/libbrary/think/App.php会调用$this->param方法,并将$method参数设置为true,当参数为true调用$this->server方法。

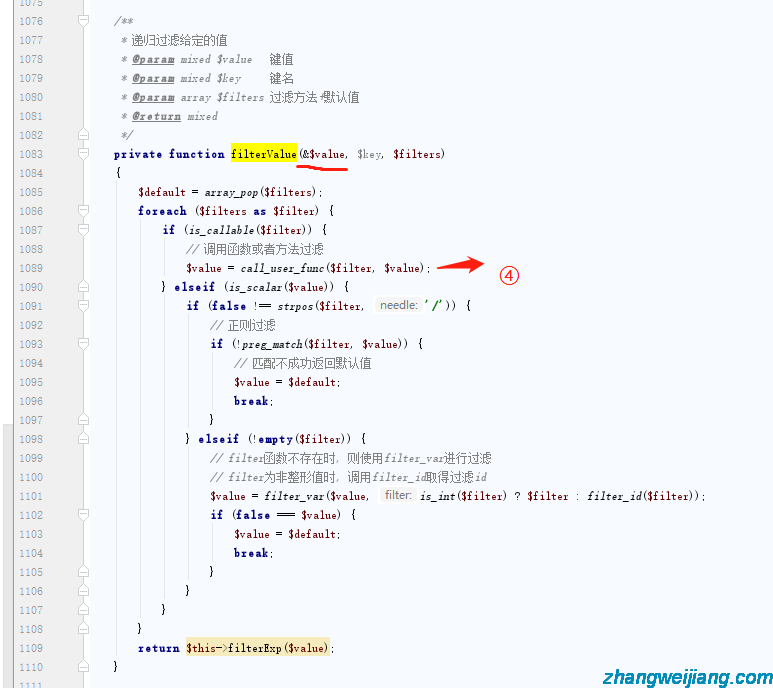

3、$this->server方法执行$this->input最后调用$this->filterValue方法形成任意代码执行

安全建议:

升级ThinkPHP至安全版本

修复方法1.打开

\thinkphp\library\think\Request.php

搜索

public function method($method = false)

{

if (true === $method) {

// 获取原始请求类型

return $this->server('REQUEST_METHOD') ?: 'GET';

} elseif (!$this->method) {

if (isset($_POST[Config::get('var_method')])) {

$this->method = strtoupper($_POST[Config::get('var_method')]);

$this->{$this->method}($_POST);

} elseif (isset($_SERVER['HTTP_X_HTTP_METHOD_OVERRIDE'])) {

$this->method = strtoupper($_SERVER['HTTP_X_HTTP_METHOD_OVERRIDE']);

} else {

$this->method = $this->server('REQUEST_METHOD') ?: 'GET';

}

}

return $this->method;

}替换成

public function method($method = false)

{

if (true === $method) {

// 获取原始请求类型

return $this->server('REQUEST_METHOD') ?: 'GET';

} elseif (!$this->method) {

if (isset($_POST[Config::get('var_method')])) {

$method = strtoupper($_POST[Config::get('var_method')]);

if (in_array($method, ['GET', 'POST', 'DELETE', 'PUT', 'PATCH'])) {

$this->method = $method;

$this->{$this->method}($_POST);

}

} elseif (isset($_SERVER['HTTP_X_HTTP_METHOD_OVERRIDE'])) {

$this->method = strtoupper($_SERVER['HTTP_X_HTTP_METHOD_OVERRIDE']);

} else {

$this->method = $this->server('REQUEST_METHOD') ?: 'GET';

}

}

return $this->method;

}注意:使用call_user_func时虚谨慎,这个函数可调用系统函数,强烈建议禁用exec,shell_exec,system等高危函数,php生产环境禁用高危险函数(disable_functions)。

- END -

发表评论 取消回复